SMK SAAS UJIAN ICT MAC 2014 - … · Web viewSMK SAAS UJIAN ICT MAC 2014 Last modified by: User...

Transcript of SMK SAAS UJIAN ICT MAC 2014 - … · Web viewSMK SAAS UJIAN ICT MAC 2014 Last modified by: User...

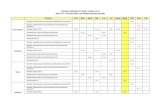

SMK SAAS UJIAN ICT MAC 2014

SMK SAAS UJIAN ICT MAC 2014

Nama : Kelas : ..

Nama guru:..

INFORMATION AND COMMUNICATION TECHNOLOGY (ICT)

TINGKATAN EMPAT (I JAM)

UJIAN MAC 2014

JAWAB SEMUA SOALAN DI RUANGAN YANG DISEDIAKAN

Soalan 1-15: Pilih jawapan yang betul (15 markah)

1. X merujuk pada pengetahuan yang diperolehi dari membaca, kajian penyiasatan atau penyelidikan. Pilih jawapan yang betul untuk X.

A. Maklumat

B. Pengalaman

C. Komunikasi

D. Teknologi

1. Komunikasi adalah suatu tindakan menghantar mesej. Ini adalah suatu proses di mana maklumat dipertukarkan antara individu menggunakan____________.

I

Bahasa badan

III

Simbol

II

Isyarat

IV

Interaksi verbal

A. I dan II

B. I,II dan IV

C. II, III dan IV

D. I,II,III dan IV

1. Etika komputer adalah sebuah system standard moral atau nilai-nilai yang digunakan sebagai _____________untuk pengguna komputer.

A. Panduan

B. Undang-undang

C. Peraturan

D. Rujukan

1. Harta intelektual merujuk kepada setiap produk yang unik dan mempunyai nilai di pasaran. Manakah daripada yang berikut ini adalah harta intelektual?

A. Artikel

B. Nama

C. Kad pengenalan

D. Kod program komputer

1. ______________ bererti melindungi sistem komputer dan maklumat daripada akses yang tidak diingini, kerosakan, kehancuran atau pengubahsuaian.

A. Keselamatan rangkaian

B. Keselamatan perisian

C. Keselamatan komputer

D. Keselamatan perkakasan

1. Keselamatan rangkaian merujuk pada langkah-langkah keselamatan yang digunakan untuk melindungi sistem rangkaian. Pilih contoh yang sesuai untuk keselamatan rangkaian.

A. Tembok api

B. Pengaktifan kod

C. Penguncian papan kekunci

D. Peralatan biometric

1. Apakah jenis tahap ukuran keselamatan yang dimaksudkan oleh gambar di bawah?

Rajah 1Rajah 2

A. Biometrik

B. Perkakasan biometric

C. Sifat Biometrik

D. Diagnosis biologi

1. Ahmad ingin mendapatkan maklumat tentang pelajarannya di internet. Apakah yang perlu dilakukan oleh Ahmad?

A. Menggunakan enjin carian

B. Menggunakan forum

C. Menghantar e mail kepada kawan

D. Bersembang dengan pakar

1. Apakah jenis transaksi perbankan yang boleh dilakukan secara online?

I

Menyemak baki akaun

III

Melihat transaksi

II

Memindahkan wang

IV

Membayar bil

A. I dan II

B. I,II dan III

C. II,III dan IV

D. Semua di atas

1. Antara yang berikut yang manakah merupakan kemahiran yang paling penting dalam perniagaan yang menggunakan peralatan ICT?

A. Pengetahuan tentang struktur pangkalan data

B. Kebolehan untuk memprogramkan komputer

C. Kefahaman yang mendalam tentang sistem pengoperasian

D. Berkemahiran dalam pemprosean perkataan dan/atau lembaran elektronik

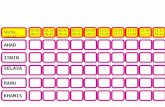

1. Susunan komponen di bawah berdasarkan kepada perkembangan teknologi komputer

I

III

II

IV

A. I, II, III, IV

B. I, III, II, IV

C. IV, I, II, III

D. IV, I, III, II

1. Yang manakah antara berikut tidak membantu pengguna melindungi kebersendirian?

A. Guna perisian cetak rompak

B. Menggunakan komputer persendirian

C. Menggunakan perisian penapisan

D. Menggunakan program anti pengintipan

1. Susun semula prosedur untuk mengimbas virus

I

Imbas fail yang dipilih

III

Tunggu sehingga program membuat imbasan dan keputusan dipaparkan

II

Pilih program antivirus

IV

Pilih fail yang ingin diimbas

A. I, II, III, IV

B. II, IV, I, III

C. III, I, IV, II

D. IV, II, I, III

1. Keselamatan komputer boleh didefinisikan sebagai:

A. Pengesan dapat membantu dalam memberhentikan system

B. Proses pencegahan dan pengesanan pengguna komputer yang tidak sah

C. Proses membenarkan pengguna yang tidak sah mencapai bahagian-bahagian dalam sistem komputer

D. Ukuran keselamatan menggunakan perkakasan termasuklah perkakasan jenis pengalis, kunci komputer peribadi dan kunci papan kekunci

1. Dengan merujuk kepada pernyataan di bawah, M adalah____________

M adalah program yang terdapat dalam komputer tanpa pengetahuan pengguna. Ia bertindak mengumpul maklumat mengenai pengguna secara senyap dan sembunyi.

A. Cookie

B. Spam

C. Adware

D. Spyware

1. Jadual 1 menunjukkan langkah keselamatan untuk mengatasi ancaman komputer

X

Aspek kemanusiaan

Y

Firewall

Jadual 1

Z

Kriptografi

Berdasarkan Jadual 1, padankan langkah keselamatan dengan pernyataan berikut dengan menulis X , Y atau Z

(i) Berfungsi dalam rangkaian bagi menghalang capaian kepada komputer melalui Internet secara tidak sah._______

(ii) Sebagai langkah keselamatan, pastikan bilik komputer sentiasa berkunci

_______

(2 markah)

1. Rajah 1 menunjukkan ancaman keselamatan komputer.

Rajah 3

Berdasarkan Rajah 3,

(i) Nyatakan jenis ancaman komputer tersebut.

__________________________________________________________________

(ii) Kenalpasti langkah keselamatan yang boleh dilakukan untuk mengelak ancaman di (i)

________________________________________________________________________

________________________________________________________________________

(2 markah)

1. (i) ICT digunakan dalam pelbagai bidang. Mesin ATM (Auto Teller Machine), mesin deposit wang tunai dan pemindahan wang elektronik adalah beberapa contoh penggunaan ICT dalam _______________________________

(ii) Dalam bidang_____________________________, guru menggunakan komputer untuk mendapatkan bahan mengajar, melibatkan diri dalam forum dan persidangan atas talian

(2 markah)

1. Padankan pelbagai bidang Multimedia dengan kenyataan di bawah

A. Hiburan B. Perubatan C. Kejuruteraan

1. Penghasilan permainan komputer dan pembangunan animasi dan kesan khas. ________

1. Memaparkan rekabentuk dari banyak aspek dan memperbaikinya sebelum dipasarkan._________

(2 markah)

1. Rajah 1 memaparkan kesan ICT terhadap masyarakat

Rajah 4

1. Berdasarkan rajah 4, nyatakan dua kelebihan ICT terhadap masyarakat.

i.________________________________________________________________

________________________________________________________________

ii. _______________________________________________________________

________________________________________________________________

(2 markah)

1. Nyatakan dua kelemahan ICT terhadap masyarakat.

0. ___________________________________________________________

___________________________________________________________

0. ___________________________________________________________

____________________________________________________________

(2 markah)

1. Berikut adalah pernyataan tentang etika komputer

Ali seorang pelajar telah dilantik oleh gurunya untuk membantu memasukkan markah kokurikulum ke Program Kokurikulum sekolahnya. Tanpa pengetahuan guru beliau telah mengubah markah kokurikulum dirinya dari 40% ke 85%. Hasil dari perbuatan tersebut beliau telah mendapat pencapaian cemerlang didalam kokurikulum.

Berdasarkan pernyataan di atas,

(a) Apakah jenis kesalahan yang dilakukan berdasarkan pernyataan bergaris di atas? Definisikan jenis kesalahan tersebut.

_________________________________________________________________

_________________________________________________________________

_________________________________________________________________

(2 markah)

(b) Nyatakan dan huraikan dua kesan negatif perbuatan yang dilakukan Ali kepada sekolah.

_________________________________________________________________

_________________________________________________________________

_________________________________________________________________

_________________________________________________________________

(6 markah)

1. Tuliskan Benar atau Palsu untuk setiap pernyataan di bawah.

23. Kita hanya dapat mencari sumber-sumber maklumat yang terhad di internet._________

23. Dengan internet, interaksi di kalangan kita adalah terbatas._______

23. Etika dan undang-undang dicipta untuk mengawal pengguna komputer._____

23. Pengesahan adalah penting dengan tujuan melindungi dari akses masuk tanpa kebenaran dan penggunaan._______

23. Anti Spyware adalah satu program untuk mengimbas dan membuang virus dari sistem komputer. _________

23. Phising adalah satu penipuan di mana seorang penjenayah menghantar satu pesanan e-mel yang mencuba untuk mendapatkan anda maklumat peribadi yang sulit.________

23. E- mel, pelayar web dan mesej segera merupakan beberapa contoh aplikasi perisian untuk komunikasi atas talian.________

23. Dalam bidang perubatan , telemedicine sangat penting untuk menguruskan rekod pesakit dan membantu doktor dan pengamal perubatan menjalankan kajian mengenai penyakit._________

23. Sistem panggilan semula memerlukan pengguna bercakap pada mikrofon. Apa yang diucap adalah merupakan katakunci atau fasa kebenaran._______

23. Keselamatan komputer bermaksud melindungi system-sistem komputer kita dan maklumat dari akses yang tidak dikehendaki, kerugian, kemusnahan atau pengubahsuaian.________

23. Undang-undang komputer adalah panduan untuk menggunakan komputer manakala etika komputer adalah peraturan untuk mengawal pengguna komputer.___________

(11 markah)

1. Berikut adalah teks mengenai jenayah komputer di sebuah stesen siaran televisyen.

1.

Aizat bertugas sebagai seorang penyunting di sebuah syarikat penerbitan rancangan television swasta.. Beliau menggunakan kepakarannya dalam bidang ICT untuk membuat suntingan terhadap rancangan-rancangan telivision tersebut bagi menjaga kualitinya sebelum disiarkan oleh stesen-stesen television. Tanpa kebenaran pihak syarikat tersebut Aizat telah membuat rakam salin terhadap rancangan television terbitan tersebut serta menjualnya di internet.

1.

Berdasarkan teks itu:

Terangkan DUA langkah dari aspek kemanusiaan untuk mencegah jenayah di atas.

i.___________________________________________________________________

____________________________________________________________________

ii.___________________________________________________________________

____________________________________________________________________

(4 markah)

-Soalan Tamat-

Disediakan Disemak oleh:Disahkan Oleh:

--------------------------- ------------------------------------------------------------------

Pn. Sulma bt Suffian En. Rosfaizi b. HassanPn. Noor Fadzillah bt Azalan

Ketua Panitia ICT Guru ICTGKMP Teknik & Vokasional

2