Presentation Cyber Law

-

Upload

musbri-mohamed -

Category

Documents

-

view

2.461 -

download

1

Transcript of Presentation Cyber Law

1

Universiti Kebangsaan MalaysiaFakulti Undang-undangSarjana Undang-undang Perniagaan

Subjek

CYBER LAW UK 6153

Musbri Mohamed GP00134

2

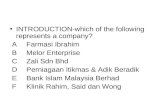

Soalan

How can traditional laws be invoked in solving cyber crimes ? Is it true that the Computer Crimes Act 1997 is adequate to cater the issues ?

3

Pengenalan

Apakah jenayah siber ?

Jenayah siber adalah satu perlakuan salah menggunakan komputer di bawah mana-mana undang-undang berdaulat dengan pelaku mempunyai niat jahat (mens rea) berserta perbuatan jahat (acteus reus) yang mengakibatkan kerugian kepada harta , nyawa manusia dan juga keganasan siber.

Mr Donn B. Parker iaitu seorang penyelidik di dalam jenayah komputer dan keselamatan untuk SRI International di Menlo Park, California menyatakan bahawa “ jenayah komputer adalah mana perlakuan yang mempunyai niat dan dikaitkan dengan komputer melalui apa-apa cara dan menyebabkan mangsa menderita atau boleh menyebabkan penderitaan, kerugian dan berterusan”.

4

Jenis jenayah siber yang biasa kita dengar :-

Penipuan Kerosakan atau pengubahsuaian ke atas program atau data komputer. Kecurian maklumat. Capaian secara tidak sah ke atas sistem Menyalin perisian secara tidah sah. Pengintipan Judi siber Skim cepat kaya Pornografi Penggodam atau "Hacker" Penyebaran virusFitnahGangguan Siber

5

Fakta Semasa di Malaysia

Pada tahun 2006 Pusat Keselamatan dan Tindak Balas Kecemasan Teknologi Komunikasi dan Maklumat Negara (NISER) mengesan penipuan yang berlaku. Serentak itu, pihak polis telah menangkap empat pelajar universiti dan sembilan yang lain kerana mencipta laman web palsu bank-bank tempatan untuk mencuri maklumat pelanggan sebelum mengeluarkan wang mereka.

Malah dalam tempoh sembilan bulan pertama tahun 2006, sebanyak 159 kes kecurian identiti pelanggan perbankan Internet telah dikesan, meningkat 27 kes berbanding 132 kes yang dilaporkan dalam tempoh sama tahun 2005.

Jumlah kerugian bagaimanapun tidak dapat diperoleh kerana dirahsiakan oleh pihak perbankan terbabit.

6

Tahun 2008 NISER menerima 2,123 aduan berbanding 1,038 pada 2007; peningkatan 100% kes . Daripada jumlah berkenaan, aduan terbanyak membabitkan kes penipuan iaitu 907 kes, diikuti kes cubaan mengganggu (766), kod berniat jahat (277), ancaman penggodam (89), gangguan siber (72) dan penafian perkhidmatan (12).

Dalam persaingan dunia global, ancaman siber sebenarnya sering dihadapi oleh para pengguna komputer masa kini memandangkan kebanyakannya mempunyai sambungan kepada rangkaian Internet.

Apa yang pasti ialah, kesan ancaman siber ini boleh merebak secara global dalam masa yang amat singkat dan yang lebih membimbangkan ia tidak bersifat setempat atau terhad mengikut sempadan seperti keganasan fizikal.

Bolehkah kita bertolak ansur dengan jenayah siber yang boleh membawa ancaman kepada masyarakat , ekonomi dan tamadun khususnya di Malaysia?

7

Isu Utama

Persoalan Pertama adalah bagaimana undang-undang tradisional Malaysia dapat digunakan untuk menyelesaikan jenayah siber yang bersifat melangkaui sempadan negara Malaysia?

Persoalan Kedua adalah sejauhmana dan keberkesanan Akta Jenayah Komputer 1997 dalam menangani jenayah siber ?

8

Di antara peruntukan undang-undang tradisional Malaysia yang digunapakai kepada jenayah siber adalah :- Kanun Kesiksaan Akta Hakcipta Akta Keselamatan Dalam NegeriAkta Rahsia Resmi 1972Akta Hasutan 1948Akta Penerbitan dan Percetakan 1984Akta KeteranganAkta Perlindungan Wanita dan Gadis 1973

ISU PERTAMA

Undang-undang tradisional dapat dikatogerikan sebagai undang-undang yang telah sedia ada serta diujudkan bukan bagi maksud siber tetapi secara kebetulan sesuai dan relevan untuk diterimapakai bagi pelaksanaan, penguatkuasaan dan pemantauan jenayah di alam siber.

9

DI ANTARA PERMASALAHAN JENAYAH DI BAWAH UNDANG-UNDANG TRADISIONAL MALAYSIA

1. Curi (s.378 Kanun Kesiksaan )

2. Tipuan (s.415 Kanun Kesiksaan )

3. Pemalsuan (s.463 Kanun Kesiksaan )

4. Khianat (s.425 Kanun Kesiksaan )

5. Pornografi ( s. 292 Kanun Kesiksaan )

10

1. CURI S.378 KANUN KESIKSAAN(KK)

Barang siapa, yang bermaksud hendak mengambil dengan curangnya apa-apa harta yang boleh dialih daripada milik mana-mana orang dengan tiada kerelaan orang itu, menggerakkan harta itu dengan tujuan hendak mengambilnya, adalah dikata melakukan kesalahan mencuri.

CURI-Maklumat ; senarai, rekod, email peribadi

CURI-Harta ; memindahkan wang dari satu akaun ke akaun yang lain

CURI-Perkhidmatan ; capaian tanpa kuasa di laman web berbayar

11

Terdapat sedikit perbezaan di antara peruntukan seksyen 378 Kanun Keseksaan ini dengan Theft Act 1968 di England kerana seksyen 1 Theft Act 1968 menghendaki bahawa niat untuk mengambil harta orang lain itu adalah secara kekal untuk merampas hak pemilik harta tersebut, sedangkan undang-undang Malaysia tidak memerlukan rampasan hak secara kekal, cukup sekadar berniat curang untuk menyebabkan kedapatan masalah dipihaknya dan kehilangan di pihak pemilik harta.

HARTA ALIHs.22. : Perkataan harta alih adalah dimaksudkan termasuk harta zahir dari segala rupa, kecuali tanah dan benda-benda yang tercantum kepada bumi atau yang dipasang dengan kekalnya kepada apa-apa benda yang bercantum dengan bumi. Maklumat dalam komputer bukannya harta alih; sehingga ianya dipadam, ia tetap ada dalam cakera.

HARTA ZAHIRMaklumat dalam komputer adalah dalam bentuk digital dan disimpan dalam bentuk disk magnet ; bersifat intangible / tidak zahir.

12

Oxford lwn Moss (1979) Crim.LR.119 Mahkamah memutuskan bahawa maklumat sulit bukan merupakan intangible property dan ia tidak terjumlah kepada definisi harta untuk tujuan pensabitan kes curi dibawah Theft Act 1968. Fakta: Kecurian kertas peperiksaan seorang pelajar sebelum tarikh peperiksaan tersebut. Pelajar ini telah membuat salinan kertas tersebut dan meletakkannya di dalam bilik pensyarahnya. Dalam konteks ini mahkamah memutuskan bahawa tindakan pelajar tersebut tidak menjadi kesalahan curi memandangkan unsur utama bagi kesalahan curi tidak dipenuhi iaitu pengambilan harta dengan curang dari milikan tuan punya. Hak tuan punya dalam kes ini tidak dirampas secara kekal dan masih berada dalam milikannya.

13

2. TIPUAN S.415 KKPERDAYAAN - perlu perdaya manusia bukan mesin

MEMBUKTIKAN ELEMEN PERDAYAAN

Bagi penipuan terhadap orang yang berlaku di alam siber, pihak penipu boleh didakwa di bawah seksyen ini. Contohnya memperdayakan orang ramai menerusi laman web skim cepat kaya atau email yang menawarkan produk-produk yang tidak wujud - akan tetapi, bukan semua orang akan terpedaya apabila melawati laman web sebegini. Orang yang telah terpedaya perlu keterangan yang kukuh.

Pendakwa Raya lwn Aman Shah Ahmad ‘ - Kes tidak dilapor’, Mahkamah seksyen No. 1 kuala Lumpur ( Kes Tangkap No. 62-50-90)

Aman Shah telah melakukan pecah amanah jenayah dengan menggunakan komputer dan disabitkan kesalahan di bawah seksyen 408.Akan tetapi, beliau tidak boleh didakwa di bawah seksyen 415, kerana walaupun ada unsur penipuan, tetapi yang ditipu ialah komputer yang bukan merupakan kategori ‘orang’.

14

3. PEMALSUAN S.463 KK

People lwn Avila P.2d 1330 (Colorado Court of Appeals 1988)Defendan memadamkan dan memansuhkan rekod memandu secara berkomputer. Mahkamah putuskan sebagai terjumlah kepada pengubahsuaian dokumen secara palsu di bawah statut pemalsuan Colorado.

4. KHIANAT S.425 KKHARTA BENDAPerlu dalam bentuk zahir iaitu harta benda dalam bentuk fizikal.

5. PORNOGRAFIBAHAN LUCAHKanun Kesiksaan s 292Akta Penerbitan dan Percetakan1984 – s.7 kententeraman awamAkta Komunikasi Dan Multimedia 1998- s.231 tidak sopan dan tidak senonoh

15

Di Malaysia, pendekatan yang digunakan oleh mahkamah dalam menentukan sama ada sesuatu penerbitan sebagai lucah atau sebaliknya seperti yang dinyatakan oleh kes

Mohamed Ibrahim lwn. Public Prosecutor. Di mana mahkamah menggunakan ujian dalam kes Reg. Lwn. Hicklin dalam menentukan standard kelucahan:

"Ujian berhubung dengan kelucahan ialah seperti ini, sama ada kecenderungan perkara yang dipertuduhkan sebagai lucah itu akan menafikan dan mengotorkan pemikiran-pemikiran mereka yang terdedah kepada pengaruh-pengaruh tidak bermoral dan siapakah yang akan mendapat penerbitan tersebut."

16

Di UK melalui kes R v Gold and R v Schifreen [1988] AC 1063 adalah diputuskan bermula daripada kes itu bahawa undang-undang jenayah di UK adalah tidak mencukupi bagi mensabitkan kesalahan jenayah di bawah komputer. Di dalam kes ini undang-undang pemalsuan tidak boleh mensabitkan penipuan kegunaan passwords untuk mengakses komputer. Ini kerana penggunaan passwords adalah sementara sahaja.

Kedudukan ini menyebabkan UK terpaksa meluluskan Computer Misuse Act 1990 yang kemudiannya dijadikan panduan bagi menderaf Akta Jenayah Komputer 1997 di Malaysia untuk tujuan menangani gejala jenayah siber.

Ringkasnya kelemahan dan juga kegagalan undang-undang tradisional Malaysia dalam menandatangani jenayah siber telah memerlukan peranan dan tindakan di bawah Akta Jenayah Komputer 1997 ( kemudian ini disebut “AJK 1997” ).

17

ISU KEDUA

Akta Jenayah Komputer 1997

Diluluskan di Parlimen pada Mac 1997dan dikuatkuasakan pada 1 Jun 2000.

Tujuan: Bagi mengawal perlakuan jenayah yang dilakukan menggunakan komputer secara terus atau melalui talian.

Terdapat 12 seksyen di dalam AJK 1997 dan daripadanya 6 seksyen adalah berkenaan kesalahan.

18

Jenayah Komputer sukar dibuktikan. Malah di Amerika Syarikat sendiri yang mempunyai teknologi canggih, agensi-agensi penguatkuasaan undang-undang persekutuan US merujuk banyak kes-kes Jenayah Komputer, akan tetapi majoritinya ditolak oleh peguam kerajaan.Penolakan kes biasanya disebabkan tiada bukti niat jenayah, kelemahan atau kekurangan keterangan yang boleh diterima.

Penguatkuasaan AJK 1997 dirancang, laksana serta pantau sebagai mekanisma kelancaran program ICT di Malaysia.

19

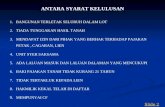

AKTA JENAYAH KOMPUTER 1997-TERDAPAT ENAM (6) KESALAHAN

1.Mendapat capaian tanpa kuasa kepada bahan komputer - S.3 AJK 972.Capaian tanpa kuasa bagi melakukan kesalahan lanjut - S.4 AJK 973.Pengubahsuaian tanpa kuasa - S.5AJK 974.Komunikasi Salah - S.6 AJK 975.Persubahatan & Percubaan - S.7. AJK 976.Anggapan - S.8. AJK 97

20

CAPAIAN TANPA KUASA s.3 AJK 97BAGI MELAKSANAKAN APA-APA FUNGSI s.2 AJK 97Capaian terus V capaian melalui talian identiti mangsa tidak penting

Attorney-General’s Reference (No. 1 of 1991) [1992] 3 WLR 432 Bekas pekerja telah pergi melawat bekas majikannya, seorang pemborong kunci, bagi tujuan membeli sedikit barang. Semasa berseorangan didalam bilik manakala pembantu kedai tersebut telah pergi keluar sekejap dari bilik tersebut, pekerja tersebut telah mengarahkan komputer tersebut memberi diskaun kepada barangan yang beliau beli. Beliau diputuskan bersalah menerusi seksyen 1 Computer Misuse Act 1990 ( United Kingdom) ( yang sama dengan seksyen 3 Akta Jenayah Komputer 1997 Malaysia).

21

CAPAIAN TANPA KUASA S.2(5) AJK97Tiada kuasa; kuasa terhad.

DPP V Bignell- ada kuasa; tidak bersalah. Ada mens rea tapi tiada acteus reus.R v Brown -ada kuasa; tidak bersalah. Ada mens rea tapi tiada acteus reus.

R V Bow Street Magistrate, ex parte US Government- fakta dianggap berbeza . Ada kuasa tetapi didapati bersalah kerana melebehi kuasa. Ada mens rea dan acteus reus.

22

CAPAIAN TANPA KUASA BAGI MELAKUKAN KESALAHAN LANJUT S.4 AJK 97

R lwn Thompson [1984] 1 WLR 962 p.c.i.Thompson merupakan seorang pengatur cara komputer yang bekerja dengan sebuah bank di Kuwait; telah merancang untuk menipu pihak bank. Maklumat mengenai akauan pelanggan disimpan di dalam komputer dan ada diantara akaun tersebut yang tidak aktif . Thompson menciptakan program yang mengarahkan komputer untuk memindahkan akaun-akaun yang tidak aktif ini ke akauan beliau yang dibuka dengan bank tersebut. Pemindahan wang hanya dibuat setelah Thompson meletakkan jawatan dan dalam perjalanan pulang ke England. Setiba di England, Thompson pun membuka akaun di bank, lalu menghantar surat kepada bank Kuwait bagi memindahkan wang beliau dari bank Kuwait ke England.

Walaupun dalam kes ini, dakwaan sukar dibuat di bawah kesalahan mencuri atau mendapatkan harta secara tipuan pada peringkat awal prosiding, kesalahan di bawah seksyen 4 boleh berlaku di sini pada peringkat di mana Thompson mendapat capaian pada data dengan niat untuk meminda data bagi memudah berlakunya kesalahan jenayah. Tidak perlu kesalahan jenayah seperti curi dan tipuan dilakukan oleh Thompson itu lengkap barulah dakwaan di bawah seksyen 4 boleh dibuat. Memadailah kesalahan capaian tanpa kuasa dilakukan dan niat untuk melakukan kesalahan jenayah selanjutnya telah wujud.

23

PENGUBAHSUAIAN TANPA KUASA S.5 AJK 97MAKNA PENGUBAHSUAIAN TANPA KUASAS.2(7) & S.2(8) AJK 97Perlu ada bukti yang kukuh

R lwn Whitaker, Mahkamah Majistret Scunthorpe, 1993 (Tidak dilapor). Seorang jururawat telah menceroboh masuk ke dalam sistem komputer hospital lalu menukarkan preskripsi ubat seorang pesakit. Beliau telah disabitkan kesalahan dibawah seksyen 3 Computer Misuse Act 1990 (United Kingdom)(Seksyen 5 Akta jenayah Komputer 1997) dan dihukum penjara 12 bulan.

Christopher PilePenulis program virus telah disabitkan kesalahan dibawah seksyen 3 Computer Misuse Act 1990 (United Kingdom) (Seksyen 5 Akta Jenayah Komputer 1997) walaupun beliau tidak mengetahui yang mana satukah komputer yang dijangkiti oleh virus ciptaannya dan beliau tidak mengkhususkan kepada komputer tertentu.

24

Definisi Komputer

Mengikut AJK 1997 "komputer" meliputi suatu peranti elektronik, magnet, optik, elektrokimia, atau peranti pemprosesan data yang lain, atau sekumpulan peranti tersaling sambung atau yang berkaitan, yang melaksanakan fungsi logik, aritmetik, storan, paparan dan termasuklah apa-apa kemudahan storan data atau kemudahan komunikasi yang berkaitan secara langsung dengan atau dikendali bersama dengan suatu peranti atau sekumpulan peranti tersaling sambung atau yang berkaitan. Istilah komputer tidak termasuk suatu mesin taip atau mesin pengatur huruf berautomat, atau suatu mesin hitung pegang-tangan mudah alih atau peranti seumpama yang lain yang tidak boleh diatur cara atau yang tidak mengandungi apa-apa kemudahan storan data.

Kita agak keliru dan sukar bagi menentukan apakah item yang dianggap komputer itu. Ini kerana banyak alat termasuk peralatan rumah, kenderaan , multi media dan perubatan yang kini menggunakan chip komputer yang ada storan data.

Undang-undang di Hong Kong tidak mendefinisikan komputer.

Masih ada beberapa kelemahan AJK 1997. Terdapat kelemahan yang telah dikesani seperti dicatatkan kemudian ini.

25

Sek. 5 AJK 1997 tidak membezakan hacker dengan pengganas siber.

Berkenaan isu sebagaimana Sek. 5 ini telah diremedikan oleh Kerajaan Singapura dengan tambahan pindaan yang bersesuaian.

Amerika Syarikat meletakkan perlindungan daripada serangan berasaskan siber dan jenayah teknologi tinggi sebagai salah satu keutamaan yang penting. Ekoran Peristiwa 11 September kerajaan dalam OECD merangka Garis Panduan Keselamatan Sistem dan Rangkaian Maklumat yang baru untuk bertindak balas terhadap keganasan siber, virus komputer, penggodaman, dan ancaman lain.

Keganasan siber bukan saja terhad di layar perak seperti filem Die Hard 4.0 yang telah merisaukan ramai warga Amerika. Ianya mampu berlaku di dunia sebenar.

26

Peruntukan mengenai “Komunikasi Salah”Sek. 6 AJK 1997

Seseorang adalah melakukan suatu kesalahan jika dia berkomunikasi secara langsung atau tak langsung salah nombor, kod, kata laluan atau cara capaian yang lain kepada suatu komputer kepada mana-mana orang selain daripada orang yang kepadanya dia diberi kuasa dengan sempurnanya untuk berkomunikasi.

Apa peruntukan undang-undang sekiranya kod dan kata laluan telah diperolehi oleh pihak ketiga secara curi atau curang.

Peruntukan ini memerlukan perkataan yang lebih jelas.

Sek. 6 dan Sek. 7 mengenai persubahatan dan percubaan juga nampak bercanggahan antara satu sama lain.

27

Peruntukan mengenai anggapan.Seksyen 8 AJK 1997

Seseorang yang ada dalam jagaan atau kawalannya apa-apa atur cara , data atau maklumat lain yang disimpan dalam mana-mana komputer yang berkenaan dengannya dia tidak berkuasa untuk ada dalam jagaan atau kawalannya, hendaklah disifatkan telah memperoleh capaian tanpa kuasa kepada atur cara, data atau maklumat itu melainkan jika dibuktikan sebaliknya. Peruntukan ini boleh dikategorikan sebagai kesalahan tanggungan keras. Ianya memudahkan kerja pendakwaan.

28

Peruntukan mengenai “bidangkuasa” – Sek 9 AJK 1997

Peruntukan Akta ini hendaklah, berhubung dengan kesalahan mana-mana orang, walau apa pun kerakyatan atau kewarganegaraannya, mempunyai kuat kuasa di luar dan di dalam Malaysia, dan jika suatu kesalahan di bawah Akta ini dilakukan oleh mana-mana orang di mana mana tempat di luar malaysia, dia boleh diuruskan berkenaan dengan kesalahan sedemikian seolah-olah kesalahan itu telah dilakukan dimana-mana tempat dalam Malaysia. Bidangkuasa ini bersifat terbuka; perlukan kerjasama negara-negara lain.

Insiden virus ilove u telah tersebar daripada Filipina kepada 45 juta komputer di seluruh dunia serta mengakibatkan kerugian dengan anggaran bilion ringgit. Pesalah tidak dapat didakwa kerana tiada undang-undang berkenaan di Filipina. Negara-negara yang lain juga tidak dapat berbuat apa-apa kerana masalah bidangkuasa.

Di samping itu ujudnya takrifan berbeza mengenai jenayah siber antara negara. Bagi negara-negara Islam maka judi, pornograpi dan pengiklanan sex adalah suatu jenayah tetapi bukan jenayah di sesetengah negara contohnya di Amerika Syarikat yangmana hal-hal sebegini dianggap remeh dan hanya pornograpi kanak-kanak saja dianggap jenayah . Dengan adanya takrifan yang berbeza ini sukar untuk dikuatkuasakan undang-undang siber secara seragam di seluruh dunia.

.

29

Sek. 11 AJK 1997 juga memberikan kuasa terlalu besar untuk pegawai penguatkuasa dalam membuat serbuan dan rampasan tanpa waran.

Kuasa ini adalah satu kuasa budibicara yang boleh dan mudah untuk disalahgunakan dan ianya seakan tidak menyediakan perlindungan yang mencukupi kepada masyarakat daripada pihak penyiasatan.

30

PENUTUP

Kesimpulan dapat kita katakan bahawa undang-undang siber samada berbentuk undang-undang tradisional atau kontemporari seperti AJK 1997 tidak boleh kita harapkan sepenuhnya untuk melindungi diri, masyarakat dan negara kita dari ancaman jenayah komputer.

Dalam dunia tanpa sempadan, serangan mungkin dilakukan beribu-ribu batu jauhnya ataupun dari orang yang di sebelah kita dan amat malang sekali kita sukar mengenali siapa mereka dan dari mana mereka menyerang kita.

Walau bagaimanapun kita kena mengambil langkah untuk melindungi sistem komputer kita sendiri. Undang-undang tradisional dan kemudiannya AJK 1997 ini adalah usaha terbaik kita setakat ini. Akhir semuanya di hujung jari anda.

Terima kasih.